Távolítsuk el a vírust, amely elrejti mappák és alkalmazza az USB flash meghajtók

Távolítsuk el a vírust, amely elrejti mappák és alkalmazza az USB flash meghajtók

Minden jó napszakban! Ma szeretnék beszélni egy vírus terjed az interneten keresztül, LAN, flash booster. Ez a vírus a jellemzői egy rootkit, trójai, féreg. A vírus kerül meghatározásra:

- Trojan.Siggen2.28594 a DrWeb Antivirus.

- W32 / Dx.VUM tr Fortinet Antivirus !.

- Worm.Win32.AutoRun.hdf a Kaspersky Lab.

Ez a vírus által kifejlesztett magyar programozók és tervezett 32 bites Windows operációs rendszer platform a processzor x86 (fájltípus - Hordozható végrehajtható, PE).

A vírus tartalmaz néhány alapvető fájlokat.

Hogyan tegyük láthatóvá a rejtett vírus fájlok és mappák, lásd a cikk >> = Rejtett fájlok és mappák vírus <<=

• mdhevw.exe (opcionális, lehet bármilyen * .exe) fájl attribútumokat a fájlt:

Termel import kernel32.dll rendszer könyvtár (LoadLibraryA GetProcAddress.);

• sdata.dll (alapvetően változatlan alatt az összes verzió) fájlt. Csomagolt UPX használata. Attribútumok a fájlban:

Behozatali rendszernek könyvtárak: KERNEL32.DLL (LoadLibraryA GetProcAddress VirtualProtect VirtualAlloc VirtualFree ....)

Advapi32.dll (RegCloseKey), ntdll.dll (ZwOpenProcess), Oleaut32.dll (SysFreeString), user32.dll (CharNextA);

• autorun.inf (kötelező fájl elengedhetetlen proliferáció). Attribútumok a fájlban:

Tartalom autorun.inf fájl:

- a vírus ágyazott \ Documents and Settings \ All Users \ Application Data \ (Windows XP) vagy a \ Users \ All Users \ (Windows Vista és Windows 7) létrehozza srtserv katalógus;

- mdhevw.exe autorun.inf és másolja a gyökér könyvtárban az összes helyi és cserélhető lemezek;

-mdhevw.exe autorun.inf és másolni a gyökere az újonnan csatlakoztatott cserélhető meghajtó.

- mint a registry, a vírus létrehoz egy alapot a további lépéseket.

Ez hozza létre a paraméter értékét srtserv

C: \ Documents and Settings \ All Users \ Application Data \ srtserv \ mdhevw.exe (vWindows Vista és Windows 7 - C: \ Users \ All Users \ srtserv \ mdhevw.exe);

- mivel a vírus blokkolja OSWindows csökkentett módban indul, távolítsa el a megfelelő rendszerleíró kulcsokat;

- vírus is megakadályozza lekapcsolása eltávolítható lemezt (ikon biztonságos kivonat);

Általában ez nem túl jó, és a vírus nagyon bosszantó és folyamatosan emlékezteti magát, miközben csatlakoztatja a cserélhető adathordozókon. Az egyetemen, ahol dolgozom idején ezt az írást, hogy mindenütt jelen van, mint az urak diákok „raznoschikami” ez a fertőzés ... De most nem erről.

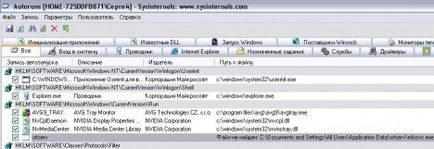

A vírus segítségével határozhatjuk meg automatikusan elindul. Ez a segédprogram az összes futó folyamatot együtt a rendszer részletesen megtalálható a cikk Autoruns funkciók vagy hogyan lehet megtalálni a vírus kézzel.

Autoruns jelenléte egy gyanús fájlt a indításkor.

Ahhoz, hogy távolítsa el a vírust Sdata / srtserv számos módja van az operációs rendszer. Nézzük meg egy pár módszerekkel.

Módszer számú: a eltávolítása a vírus Sdata / srtserv kézzel.

1) Annak érdekében, hogy távolítsa el a vírust kézzel kell Autoruns segédprogramot. Ő megmutatja nekünk részletesen, hogy az elejétől. Mi található a rosszindulatú folyamatot, és törölje.

2) Ezután, meg kell befejezni a folyamatot a közüzemi Process Explorer. Ezzel a segédprogrammal eltávolítja a rosszindulatú folyamat (az Sdata könyvtár), amely fut a katalógus:

C: \ Documents and Settings \ All Users \ Application Data \ srtserv \

A Windows Vista és Windows 7:

Másik lehetőség, hogy indítsa újra az operációs rendszert és a boot idő nélkül ez a folyamat, ahogy levette indításkor.

Fontos! A gyökér könyvtárába az összes helyi meghajtó és a cserélhető adathordozókon a törölni kívánt fájlokat és mdhevw.exe autorun.inf.

És végül, ellenőrizze a vírusirtó frissített adatbázisok a számítógépet a vírusok annak érdekében, hogy megbizonyosodjon arról, hogy minden eltávolítjuk.

Ekkor számos Live CD-, mint a Windows miniPE vagy ERD Commander;

Adok egy példát az ERD Commander lemezen.

- helyezze be a lemezt a ERD Commander CD-ROM, és indítsa újra a számítógépet,

- bootoláskor megyünk a BIOS (kulcs del, F2, Esc);

- tölti be a rendszert a CD / DVD meghajtó és tárolja;

- tovább a menüben a Windows XP Recovery Wizard vyberaem letöltése ERD Commander, és nyomja meg az Enter billentyűt;

- betöltése után az asztalon. menjen a Sajátgép;

- katalógusban

\ Documents and Settings \ All Users \ Application Data \ (Windows XP)

- a gyökér könyvtárat az összes helyi meghajtó is törli a fájlokat és mdhevw.exe autorun.inf;

Ha megnyomja a Start - Administrative Tools - RegEdit;

- ugrás az ághoz

- Most el kell távolítani egy paraméter értéke srtserv

C: \ Documents and Settings \ All Users \ Application Data \ srtserv \ mdhevw.exe

A Windows Vista és a Windows 7

- Akkor menjen a ághoz

- Meg kell ellenőrizni az érték Shell paramétert (értéket kell explorer.exe);

- Ellenőrizze a Userinit érték paramétert (legyen C: \ Windows \ system32 \ userinit.exe);

- Akkor közel Rendszerleíróadatbázis;

- indítsa újra a számítógépet.

- Windows betöltéséhez normál módban;

- Ha olyan üzenetet kap, hogy a felhasználói profil egy újraindítás után nem található, végezze el a következőket:

Start -> Futtatás ... -> a Megnyitás mezőbe írja regedit-> OK;

- hozta nyilvánosságra az ághoz

- vegye ki a paraméter értékét srtserv

C: \ Documents and Settings \ All Users \ Application Data \ srtserv \ mdhevw.exe

A Windows Vista és a Windows 7

Start -> Futtatás ... -> ENTER billentyűt regsvr32 / i shell32.dll-> OK;

- majd RegSvr32 üzenet ablakban «DllRegisterServer és DllInstall a shell32.dll sikeresen befejeződött.” kattintson az OK gombra;

- annak biztosítása, hogy a rendszer nem kerül újra samozarazilas rendszer visszaállítás kikapcsolása (vagy kézzel tisztítsa meg a mappa System Volume Information);

- Tiszta cache internetes fájlokat;

- Most víruskeresés a rendszer friss adatbázisokat.

Sokkal kényelmesebb, mert minden automatikusan történik.

Ehhez a módszerhez, szükségünk AVZ segédprogramot.

Hogyan kell használni AVZ megtalálható más cikkeket honlapunkon.

És így le a AVZ, csomagolja, fuss nevében az adminisztrátor avz.exe fájlt.

Akkor menjen a File -> Futtatás Script.

És illessze be az alábbi szkriptet:

kezdődik

SearchRootkit (true, true);

SetAVZGuardStatus (True);

QuarantineFile ( 'C: \ Documents and Settings \ All Users \ Application Data \ srtserv \ slmvsrv.exe', '');

QuarantineFile ( 'C: \ Documents and Settings \ All Users \ Application Data \ msuwarn \ slgssrv.exe', '');

QuarantineFile ( 'C: \ Documents and Settings \ All Users \ Application Data \ srtserv \ sdata.dll', '');

TerminateProcessByName (c: \ documents and settings \ All Users \ Application Data \ srtserv \ slmvsrv.exe ');

DeleteFile (c: \ documents and settings \ All Users \ Application Data \ srtserv \ slmvsrv.exe ');

DeleteFile ( 'C: \ Documents and Settings \ All Users \ Application Data \ srtserv \ sdata.dll');

DeleteFile ( 'C: \ Documents and Settings \ All Users \ Application Data \ msuwarn \ slgssrv.exe');

RegKeyParamDel (HKEY_LOCAL_MACHINE ", 'Software \ Microsoft \ Windows \ CurrentVersion \ Run', 'msuwarn');

DeleteFile ( 'C: \ Documents and Settings \ All Users \ Application Data \ srtserv \ slmvsrv.exe');

RegKeyParamDel (HKEY_LOCAL_MACHINE ", 'Software \ Microsoft \ Windows \ CurrentVersion \ Run', 'srtserv');

DeleteFile ( 'C: \ WINDOWS \ system32 \ cmdow.exe');

DeleteFileMask ( 'C: \ Documents and Settings \ All Users \ Application Data \ msuwarn', '*. *', True);

DeleteDirectory ( 'C: \ Documents and Settings \ All Users \ Application Data \ msuwarn');

DeleteFileMask (: \ Documents and Settings \ All Users \ Application Data \ srtserv ', '*. *', True);

DeleteDirectory (: \ Documents and Settings \ All Users \ Application Data \ srtserv ');

BC_ImportDeletedList;

ExecuteSysClean;

BC_Activate;

ExecuteRepair (8);

RebootWindows (true);

végén.

Megjegyzés: A fájl nevek félkövér betűkkel ez a szkript különböző lehet, mert a vírus folyamatosan átalakítva, ezért legyen óvatos, és az expozíció miatt a hiba pontosan adja meg nevét fájlokat, amelyek viszont található \ srtserv \

Ezután indítsa újra a számítógépet.

Íme néhány technikát, hogy az lenne a világ tisztább!

Tetszik? Ossza meg ezt a barátaiddal!